Gesetzliche Grundlagen

- Das technische Verfahren für die Ausgabe von Zertifikaten wird durch die Richtlinie Security Schnittstelle (SECON) Anlage 16 geregelt. Die Security Schnittstelle ist als festgeschriebene, jedoch offengelegte Schnittstelle für das Gesundheits- und Sozialwesen etabliert.

Hier können Sie die Richtlinie einsehen

- Identverfahren müssen den Anforderungen der Gemeinsamen Grundsätze Technik i. V. m. § 95 SGB IV entsprechen. Die spezifischen Anforderungen richten sich nach TR-03107-1 und TR-03147, welche vom Bundesamt für Sicherheit in der Informationstechnik (BSI) herausgegeben wurden.

- Gemäß TR-03107-1 ist zur Erreichung des Vertrauensniveaus „substantiell“ grundsätzlich die Nutzung von zwei Faktoren zur Absicherung der Authentisierungsmittel notwendig, die die alleinige Kontrolle des Nutzers über seine Authentisierungsmittel sicherstellen. Dabei müssen die beiden Faktoren unterschiedlichen Kategorien angehören.

Der Stand der Fortschreibungen, Schlüsselfortschreibungen und Nachträge zur Vereinbarung nach § 301 Abs. 1 SGB V kann in der entsprechenden Rubrik auf der Internetseite der Deutschen Krankenhausgesellschaft nachvollzogen werden:

⇒ DKG – Datenübermittlung nach § 301 SGB V (Link: https://www.dkgev.de/themen/digitalisierung-daten/elektronische-datenuebermittlung/datenuebermittlung-zu-abrechnungszwecken/datenuebermittlung-nach-301-abs-3-sgb-v/)

Fragen zum Vertragsabschluss

Sofern Sie einen neuen TrustCenter-Vertrag mit uns abschließen möchten, beraten wir Sie gerne zu der Vertragsgestaltung.

Eine Übersicht unserer Leistungen erhalten Sie hier.

Die DKTIG bietet die Möglichkeit, mehrere Organisationen in einem gemeinsamen Vertrag einzubinden.

Wenn eine solche Vertragskonstellation gewählt wurde, müssen die einzelnen Krankenhäuser separat aufgeführt werden. Die DKTIG vergibt anschließend eine sogenannte „Haupt-IK“, unter der der Vertrag bei der DKTIG geführt wird.

Wenn ein TrustCenter-Vertrag abgeschlossen wurde, gibt es zwei Möglichkeiten der Datenübermittlung:

Angeschlossene Institution mit eigener Verschlüsselung:

Jede im Vertrag enthaltene Organisation übermittelt unter seinem Institutionskennzeichen die Daten selbst.

Angeschlossene Institution ohne eigene Verschlüsselung:

Die angeschlossenen Organisationen ohne eigene Verschlüsselung übermitteln ihre Daten „gebündelt“ unter der im Vertrag festgelegten „Haupt-IK“.

Der TrustCenter-Vertrag enthält die Möglichkeit für die Datenübermittlung nach § 302 SGB V Sekundärzertifikate zu beantragen. Sie können mit weiteren Zertifikaten Daten an die Kassen übermitteln.

Werden die zu übermittelnden Daten nach § 302 SGB V vom gleichen Rechner verschickt, kann das gleiche Institutionskennzeichen verwendet werden. Sofern die Datenübermittlung nach § 302 SGB V von einem zweiten Rechner durchgeführt wird, ist ein separates Institutionskennzeichen notwendig. Der Antrag ist zu stellen bei:

ARGE•IK

Arbeitsgemeinschaft Institutionskennzeichen

Im Hause der Deutschen Gesetzlichen Unfallversicherung (DGUV)

Alte Heerstraße 111

53757 Sankt Augustin

Tel.: 030 / 1 30 01 – 13 40

Fax: 030 / 1 30 01 – 13 50

info@arge-ik.de

www.arge-ik.de

Fragen zur Zertifizierung

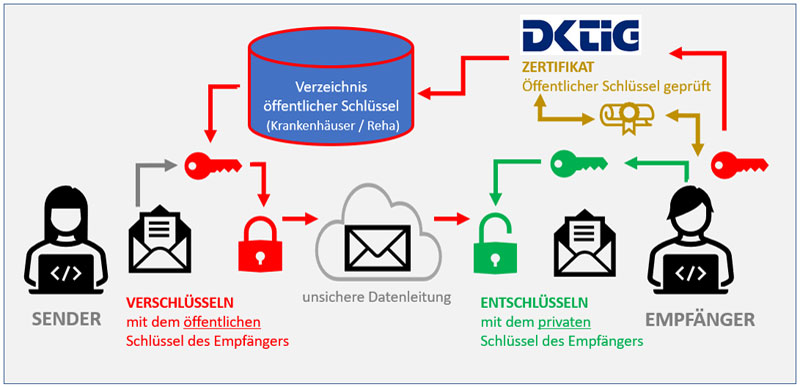

Damit die Datenübermittlung sicher funktioniert, müssen alle Teilnehmer eindeutig identifiziert sein und über Zertifikate verfügen. Das notwendige Zertifikat zum Schlüsselpaar (öffentlich/privat) liefert das TrustCenter der DKTIG, die sogenannte „Certification Authority“ (CA). Die CA nimmt die Zertifizierung der Schlüssel vor, muss sich dabei jedoch in geeigneter Form davon überzeugen, dass der Antragsteller tatsächlich derjenige ist, der er zu sein vorgibt. Eine Identifizierung und Authentifizierung des Teilnehmers kann durch eine Registrierungsstelle (Registration Authority) unterstützt werden, die auch räumlich getrennt von der CA agieren kann. Die Beglaubigung des Antrages wird von der RA an die CA übermittelt. In diesem Fall wird die RA a priori als vertrauensvolle Instanz angesehen.

Die DKTIG überprüft, ob der öffentliche Schlüssel tatsächlich zum Empfänger gehört, und stellt dem Empfänger ein Zertifikat der Überprüfung aus. Nur von der DKTIG zertifizierte Empfänger dürfen mit öffentlichen Schlüsseln im Schlüsselverzeichnis verfügbar sein.

Der Vorteil: Der Absender kann sich ganz sicher sein, dass der öffentliche Schlüssel, mit dem er seine Daten verschlüsselt, tatsächlich zum gewünschten Empfänger gehört und dass nur dieser die Verschlüsselung mit seinem privaten Schlüssel öffnen kann.

PKCS#7-Zertifikate die mit dem rsa4096-Algorithmus erzeugt wurden, haben eine zweijährige Gültigkeit. Das Gültigkeitsdatum können Sie dem Informationsschreiben, welches Sie von uns mit Bereitstellung des Zertifikates per E-Mail erhalten, entnehmen.

Ein Nachfolgezertifikat liegt dann vor, wenn die DKTIG zu diesem Institutionskennzeichen bereits ein Zertifikat erstellt hat, die Gültigkeit abgelaufen ist und keine Änderungen in den Kommunikationsparametern eingetreten sind.

Den vollständigen Zertifizierungsablauf können Sie hier einsehen:

Da jede Software spezifische Leistungsmerkmale und Menüführungen hat, wenden Sie sich bitte an Ihren Softwareanbieter oder an das Sie betreuende Beratungsunternehmen.

Den vollständigen Zertifizierungsablauf können Sie hier einsehen.

Im Serviceportal der DKTIG können Sie jederzeit den Status einsehen.

Der fehlerhafte Zertifizierungsantrag entsteht aufgrund eines konkurrierenden Zugriffs, wenn innerhalb einer KKS-Sitzung zunächst die öffentlichen Schlüssel abgeholt und im Anschluss daran die Zertifizierungsanfrage gesendet wird. Um dieses Problem zu beheben, genügt es, das KKS-Programm zu beenden und erneut zu starten. Senden Sie dann direkt, ohne andere Aufträge zu starten, einen erneuten Zertifizierungsantrag an das TrustCenter. In alten Versionen ist der Vorgang des Holens der öffentlichen Schlüssel automatisiert. Hierzu gibt es innerhalb der KKS*.ini (wobei * für AG, LE, KH, etc. steht) einen Eintrag, der entsprechend geändert werden muss. Der Eintrag befindet sich in der Section: [SECURITY]; GetGlobalKeyFileAutomatically=-1

Dieser Eintrag muss wie folgt geändert werden: GetGlobalKeyFileAutomatically=0 (d.h. Semikolon entfernen und den Wert auf Null setzen). Anschließend erneut das KKS starten und unmittelbar die Zertifizierungsanfrage senden.

Seit Oktober 2023 können bei der DKTIG separate Sekundärzertifikate für die E-Mail-basierte Datenübermittlung im Rahmen der Mindestmengenregelungen (Mm-R) und der Richtlinie zur Versorgung der hüftgelenknahen Femurfraktur (QSFFx-RL) des G-BA beantragt werden.

Um die Vertraulichkeit, Integrität und Verbindlichkeit der zu übermittelnden Daten zu gewährleisten, muss die Übermittlung der Daten gemäß den Spezifikationsanforderungen unter Nutzung einer fortgeschrittenen elektronischen Signatur erfolgen. Bisher wurden für die Datenübermittlung der QS-Meldeverfahren die Zertifikate aus dem Datenübermittlungsverfahren gemäß § 301 SGB V genutzt.

Die Verwendung von abrechnungsbezogenen Zertifikaten in QS-Meldeverfahren unterliegt allerdings gewissen Risiken. Zudem können erhebliche Kosten bei der Implementierung des Zertifikatsmaterials in der QS-Meldesoftware entstehen. Nunmehr können Krankenhäuser ein gesondertes Institutionskennzeichen für QS-Meldeverfahren bei der ARGE IK beantragen und für dieses neue IK für das QS-Meldeverfahren ein sogenanntes kostenpflichtige Sekundärzertifikat beantragen.

Voraussetzung für die Beantragung der Zertifikate ist ein bestehender Vertrag und die Registrierung im Serviceportal (https://dktig.de/dktig-serviceportal/) der DKTIG

Wir weisen vorsorglich darauf hin, dass die Beantragung des gesonderten IK für QS-Meldeverfahren und die Nutzung der Sekundärzertifikate optional ist. Die Datenübermittlung ist auch weiterhin mit den Zertifikaten aus dem Datenübermittlungsverfahren gemäß § 301 SGB V möglich.

Um die bei den Softwareherstellern gewünschten Testmöglichkeiten umsetzen zu können, wird es ab November 2023 für Softwarehersteller möglich sein, bei der ARGE IK ein Institutionskennzeichen (IK) zu beantragen.

Als neue Klassifikation der IK wurde die „68 – Softwarehersteller im Sozialversicherungswesen für zertifikatsbasierte Testverfahren“ vergeben. Sobald die Softwarehersteller über das IK verfügen und ein entsprechender Vertrag mit der DKTIG geschlossen wurde, kann das Zertifikat über das Serviceportal (https://dktig.de/dktig-serviceportal/) beantragt werden.

Weitere Informationen

Die Grundidee: Es gibt jeweils einen privaten Key, der vertraulich ist, und einen öffentlichen Key, der in Schlüsselverzeichnissen enthalten ist. Wenn der Absender seine Daten mit dem öffentlichen Key des Empfängers verschlüsselt, kann der Empfänger diese mit dem nur ihm bekannten privaten Key entschlüsseln – und niemand sonst.

Das „Public Key Verfahren“ funktioniert mittels asymmetrischer kryptographischer Algorithmen und hat den Vorteil, dass die beiden kommunizierenden Parteien keinen gemeinsamen geheimen Key austauschen müssen. Denn dies würde die Datenkommunikation zwischen allen Krankenhäusern, Einrichtungen der Rehabilitation und Krankenkassen sehr unübersichtlich machen. Vielmehr kann jeder, der den öffentlichen Key des Empfängers, z.B. aus zentralen Listen, kennt, dessen digitale Signatur prüfen und ihm verschlüsselte Daten sicher schicken. Doch nur der richtige Empfänger kann diese Daten entschlüsseln, da nur er den privaten Key hat, der zu seinem öffentlichen Key passt.

Das „Public Key Verfahren“ funktioniert mittels asymmetrischer kryptographischer Algorithmen und hat den Vorteil, dass die beiden kommunizierenden Parteien keinen gemeinsamen geheimen Key austauschen müssen. Denn dies würde die Datenkommunikation zwischen allen Krankenhäusern, Einrichtungen der Rehabilitation und Krankenkassen sehr unübersichtlich machen. Vielmehr kann jeder, der den öffentlichen Key des Empfängers, z.B. aus zentralen Listen, kennt, dessen digitale Signatur prüfen und ihm verschlüsselte Daten sicher schicken. Doch nur der richtige Empfänger kann diese Daten entschlüsseln, da nur er den privaten Key hat, der zu seinem öffentlichen Key passt.

Im Gesundheits- und Sozialwesen basiert der vertrauliche elektronische Datenaustausch derzeit auf dem RSA-Verschlüsselungsverfahren. Dessen Stabilität hängt davon ab, wie schwer es ist, große Zahlen in ihre Primfaktoren zu zerlegen. Dies ist eine Aufgabe, die für herkömmliche Computer nahezu unmöglich ist. Quantencomputer arbeiten jedoch nach völlig anderen physikalischen Prinzipien. Mit ihrer enormen Rechenleistung könnten sie solche mathematischen Probleme in sehr kurzer Zeit lösen und damit klassische Verschlüsselungsmethoden potenziell angreifbar machen.

Die Leistungsfähigkeit von Quantencomputern wird in Qubits gemessen. Derzeit existieren bereits Systeme mit mehr als 1.000 Qubits. Für das Knacken einer RSA-4096-Verschlüsselung wären jedoch mehrere Millionen Qubits erforderlich. Angesichts der zu erwartenden Risiken für die sichere Verschlüsselung hat das BSI Ende 2024 mit Partnern aus 17 EU-Staaten eine gemeinsame Erklärung herausgegeben. Darin fordern sie von Wirtschaft, Betreibern Kritischer Infrastruktur sowie öffentlicher Verwaltung, den Übergang zu Post-Quanten-Kryptografie einzuleiten. Die Technischen Richtlinien des BSI sehen eine Umstellung bis Ende des Jahres 2030 vor.

Weitere Fragen?

Wir stehen Ihnen gerne zur Verfügung:

DKTIG

Humboldtstr. 9

04105 Leipzig

E-Mail: trustcenter@dktig.de

Telefon: +49 341 308951-0

www.dktig.de

Social Contact